10月2日,美国国土安全部(DHS)下属的US-CERT发表了一则针对朝鲜APT组织Lazarus(Hidden Cobra)的技术性预警公告,公告指出,在DHS、DoT(财政部)和FBI的共同努力下,发现了Lazarus用于在全球实施ATM网络犯罪的恶意软件样本和多个威胁指标(IOCs),DHS把Lazarus组织的该系列恶意网络犯罪命名为“FASTCash”攻击。10月8日,安全公司赛门铁克(Symantc)发表报告声称,已经发现了Lazarus组织用于“FASTCash”攻击的关键性工具。

自2014年以来,Lazarus在全球多个国家实施了多起网络犯罪,入侵索尼公司、攻击韩国金融媒体机构、窃取孟加拉央行8100万美元、攻击美国国防承包商和比特币交易所、发起WannaCry勒索攻击。DHS透露,根据美国政府的可信合作伙伴评估,Lazarus仅针对金融机构的“FASTCash”攻击窃取金额就达数千万美元。

赛门铁克的发现

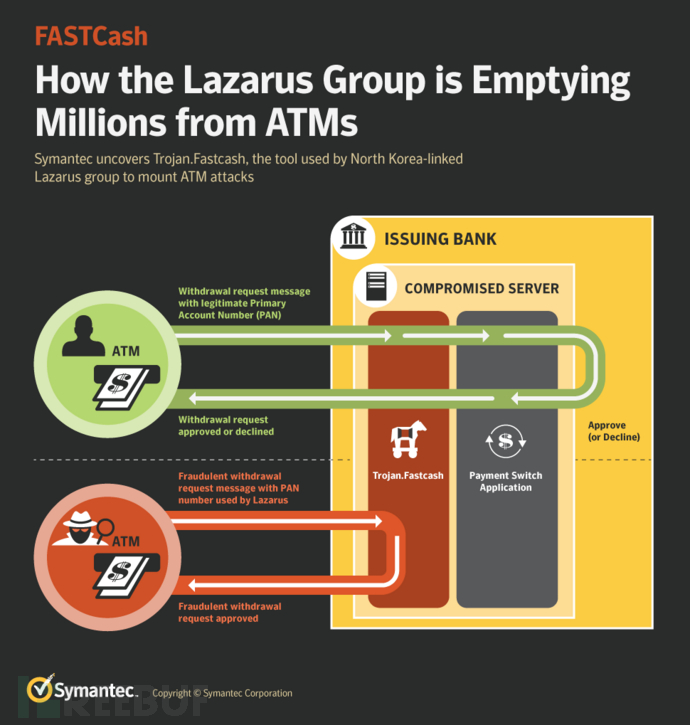

赛门铁克研究人员透露,Lazarus组织在开展FASTCash攻击时,首先会找点入侵目标银行的网络,接着渗透进入负责ATM交易的交换应用服务器,最终在这些服务器上部署一些此前我们从未识别的恶意软件 – (Trojan.Fastcash) 。之后,Lazarus攻击人员会发起欺诈性的现金提取请求,其部署的恶意软件则负责请求拦截监听,并会向负责ATM交易的交换应用服务器返回假冒的请求响应,以此实现对ATM系统的现金窃取。

根据US-CERT的预警公告反应,Lazarus于2017年发起了一起攻击事件,其分别从全球30多个不同国家的ATM机系统中同时提取转移了大量现金。同样的攻击也在2018年发生过,这一次,Lazarus从23个不同国家的ATM机系统中窃取了大量现金。

Lazarus开展FASTCash攻击的具体流程

Lazarus开展FASTCash攻击的具体流程

为了实现从ATM机系统中欺诈性的转移现金,Lazarus攻击者具体的做法是,在负责ATM交易的交换应用服务器中,向某个运行的合法进程注入一个高级交互执行程序(Advanced Interactive eXecutive, AIX),这个恶意的AIX程序包含了构造假冒ISO 8583消息报文的逻辑(ISO8583金融交易报文是银行业和金融服务业常用的数据消息格式,常用于终端交易设备中)。Lazarus这种假冒ISO 8583消息报文的技术此前未曾被发现过,通常的认为是Lazarus通过使用脚本来控制服务器实现转账交易欺骗。

ISO8583金融交易报文:是银行业和金融服务业常用的 ISO 标准,该标准指定了一个消息格式,设备和发卡行之间可以使用该消息格式来交换信用卡数据和借记卡数据,该标准通常为销售点设备和自动取款机所采用。消息本身通常包含有关交易金额、交易发起位置、卡的帐号以及银行分类代码的信息。接收数据的应用程序可以有多种用途,例如在多个银行帐户之间转移资金、支付账单或手机充值。

赛门铁克及时发现了这种注入到ATM交易应用服务器中的恶意软件,并把它命名为 Trojan.Fastcash,实质上它属于木马类恶意程序,且包含了两个主要功能:

1、监视传入服务器的消息,并在请求到达交易服务器之前,拦截攻击者生成的欺诈性交易请求

2、为了形成欺诈性交易请求,其中包含了生成一个假冒响应的程序逻辑

赛门铁克对FASTCash攻击的发现样本

一旦Trojan.Fastcash被成功部署在负责ATM交易的应用服务器中,其将会读取所有传入服务器的网络流量,并扫描流量中包含的 ISO 8583报文请求,而且它还会探测流量消息中,攻击者用来执行交易的银行主账户号(Primary Account Number,PAN),如果有银行主账户号出现,Trojan.Fastcash就会尝试修改涉及该账户号的消息。

Lazarus会根据不同的金融机构目标,实行不同的账户号消息修改方法,如果消息修改成功,Trojan.Fastcash会针对向ATM应用服务器发起的欺诈请求,返回一条假冒的现金转账批准响应,最终,Lazarus的转账申请就会被ATM应用服务器放行,从而成功实施了现金转账。

经分析,以下是Trojan.Fastcash用来生成假冒批准响应的一个程序逻辑。这个特殊样本会根据攻击者传入的欺诈请求,构造以下不同三个假冒响应之一。

当ISO8583报文消息的类型标识 == 200,也就是ATM发生交易行为,和POS机型磁条卡的服务点输入方式码从90开始时,Trojan.Fastcash有以下程序逻辑:

If Processing Code starts with 3 (Balance Inquiry):

Response Code = 00 (Approved)

Otherwise, if the Primary Account Number is Blacklisted by Attackers(否则,如果攻击者将主帐号列入黑名单):

Response Code = 55 (Invalid PIN)

All other Processing Codes (with non-blacklisted PANs):

Response Code = 00 (Approved)

在这种情况下,攻击者似乎内置了根据他们自己设置的黑名单账户号有选择性地进行转账交易,但是,该功能在这样本中并没有成功实现,其黑名单检查机制总是返回“False”。

赛门铁克发现了和Trojan.Fastcash相关的几种不同特洛伊木马变种,且每种都使用了不同的响应逻辑,赛门铁克认为这些变种都是针对不同金融机构的特定交易处理网络而定制的,因此其具备的响应逻辑有所不同。

另外,被Lazarus组织用于FASTCash攻击的银行主账户号(PAN)都是真实存在的,根据US-CERT的预警公告,这些被攻击者用来发起交易的账户号不太活跃或是零余额状态,而攻击者控制这些账户号的方法也暂不清楚,可能是攻击者的自行开卡,也可能是其它攻击活动中窃取的账户。

截至目前,在所有对FASTCash攻击的报告中,都提到了由于银行应用服务器的AIX操作系统更新不及时,存在漏洞,导致被攻击者入侵的说法。

Lazarus对金融机构的持续威胁

最近的FASTCash攻击表明,对金融机构的攻击不是Lazarus的一时兴起,很有可能是其长期的主要活动。如同2016年的对孟加拉国央行的现金转移案一样,FASTCash攻击反映了Lazarus对银行系统和交易处理协议有着深入的研究理解,并且能发现存在漏洞的银行网络,并成功从中窃取转移现金,作案手法相当专业。

总之,Lazarus会持续对金融部门造成严重威胁,相关单位和部门应采取必要措施,确保其支付系统及时更新并处于安全状态。

防护建议

1、及时更新操作系统和相关应用软件;

2、关注并更新近期容易被攻击者利用的应用软件漏洞;

3、及时更新应用服务中涉及的AIX操作系统。

IoC

D465637518024262C063F4A82D799A4E40FF3381014972F24EA18BC23C3B27EE (Trojan.Fastcash Injector)

CA9AB48D293CC84092E8DB8F0CA99CB155B30C61D32A1DA7CD3687DE454FE86C (Trojan.Fastcash DLL)

10AC312C8DD02E417DD24D53C99525C29D74DCBC84730351AD7A4E0A4B1A0EBA (Trojan.Fastcash DLL)

3A5BA44F140821849DE2D82D5A137C3BB5A736130DDDB86B296D94E6B421594C (Trojan.Fastcash DLL)

*来源:symantec

SSL信息

SSL信息