【2016年 9月27日】经过Mozilla和开放社区一个月对沃通Wosign和StartCom一系列问题的深入调查,今日Mozilla正式给出了官方的调查结果文档。

文档中明确了:

- Mozilla所有产品将不再信任沃通WoSign和StartCom根证书下所有新颁发的证书;

- 同时,至少一年之后才允许沃通WoSign和StartCom重新提交Mozilla根证书认证计划,通过之后才能被重新获得Mozilla产品的信任;

- 鉴于之前沃通WoSign私自修改证书起始时间,Mozilla在调查取证过程中,相应的监察系统也进行了升级,如果再发现类似情况,Mozilla将会直接吊销沃通WoSign和StartCom的根证书。同时在这次调查过程中发现的一系列审查问题,安永会计师事务所的审计结果也将不再被Mozilla采纳。

完

事件回顾

【2016年 9月8日】Mozilla官方公布了研究者收集的关于WoSign在一系列安全事件的详细列表,详细内容如下:

(1)在违反CA策略的情况下仍然颁发SHA1算法证书;

(2)证书使用重复序列号;

(3)违反多项CA/B行业基准要求;

(4)任意端口认证域名身份;

(5)附加域名错误;

(6)使用SM2签名算法,不符合CA/B行业基准中对于签名算法的要求;

(7)秘密收购StartCom;

(8)允许 用户修改证书起始时间;

(9)未经认证用户身份,颁发alicdn.com证书;

(10)StartEncrypt问题项目;

(11)交叉前证书问题。

更进一步的关于此事件的发展,我们将持续关注和更新。

【2016年 9月4日】WoSign 发布了一份内部调查的报告, 报告地址如下:

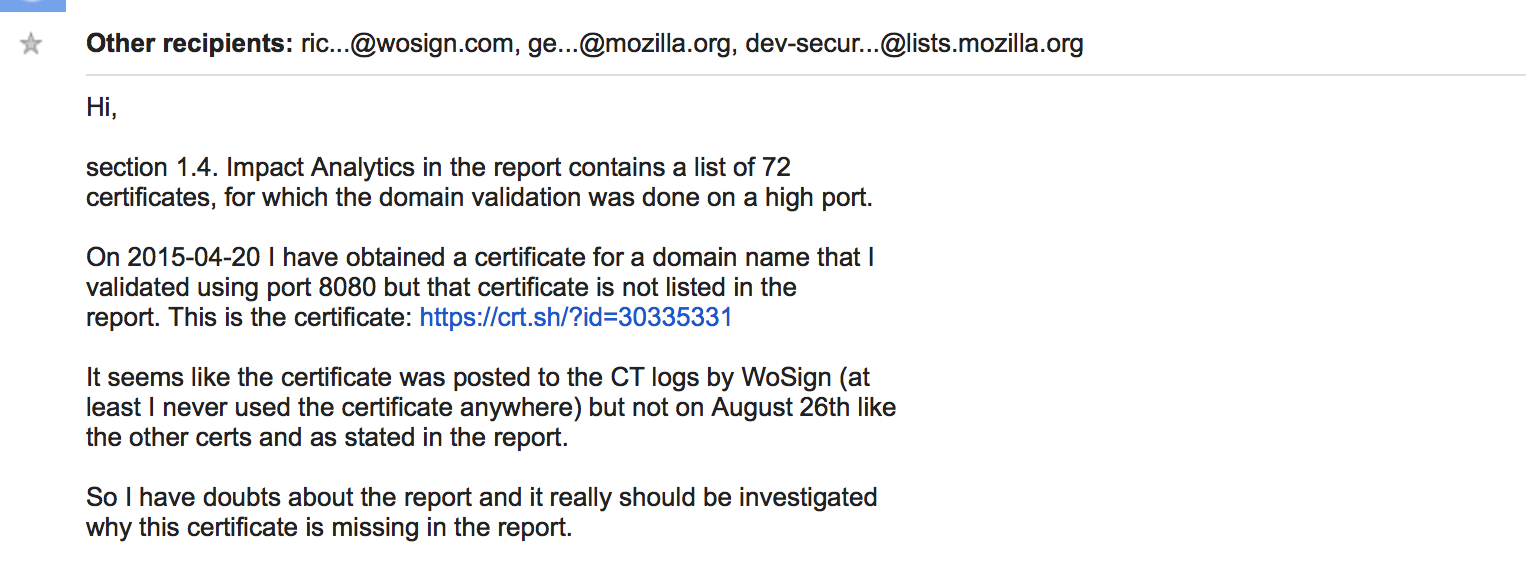

https://www.wosign.com/report/wosign_incidents_report_09042016.pdf,但是根据这份报告中的内容,有研究者发现WoSign本身所提供的审核方式和操作规则违反了CA/B论坛中对于证书审核的规则,讨论内容如下图:

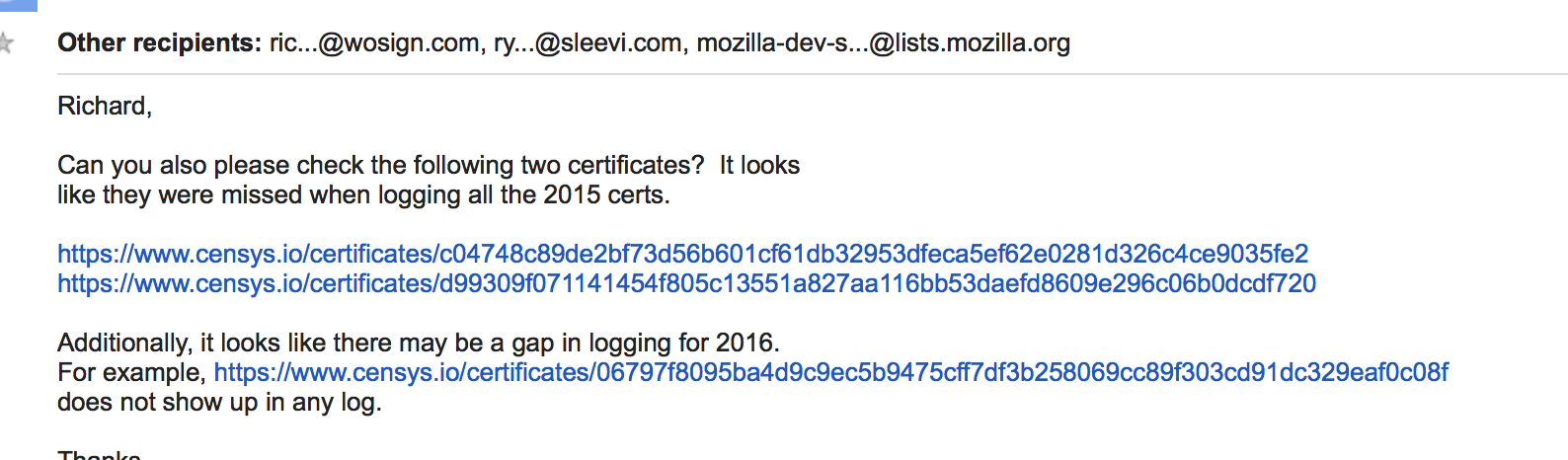

于此同时,WoSign声称其将2015年所有的证书都发布到CT公开服务器上,但是研究者发现仍然有一些证书没有被发布到CT公开服务器。

更进一步的关于此事件的发展,我们将持续关注和更新。

【2016年 9月1日】 Google讨论组里针对国内CA机构沃通被爆在没有审核域名归属的情况下,给申请者颁发SSL证书等一系列的安全事件展开了如火如荼地讨论。

在Mozilla的讨论组里已经围绕此次安全事件讨论了两周,9月1日,Google数字证书研究员Ryan Sleevi在Mozilla邮件组中提出了一系列可行的措施进行了讨论。

以下是Ryan Sleevi提出的方案:

(1)彻底的移除WoSign CA,但允许用户手动添加;

(2)将WoSign CA从浏览器全局设置为不可信,即使用户自己添加根证书也无法可信;

(3)彻底的移除WoSign CA根证书,同时开发白名单来为已经存在的证书继续提供信任机制,直到这些用户的证书到期;

(4)将不信任所有证书,把 2016年之前颁发的证书列入白名单,白名单中的证书将不受影响。

更进一步的关于此事件的发展,我们将持续关注和更新。

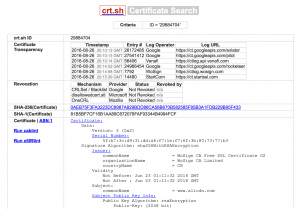

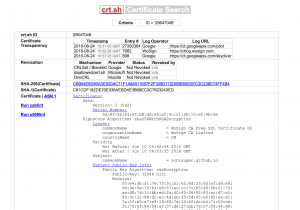

【2016年8月29日更新】在过去的几天里,研究者不断的又相继找到更多的WoSign没有完全验证身份而错误颁发的SSL证书,其中包括微软https://crt.sh/?id=29805555 和阿里巴巴旗下CDN服务 https://crt.sh/?id=29884704 。

之前在2011年,就曾发生过DigiNotar、Comodo的数字证书颁发安全事故。当时Diginator已经被完全吊销根证书。在每年的安全审查报告中,WoSign并没有将这些错误颁发的证书列入到审查报告中,直到研究人员发现这些错误被颁发出来的证书,同时WoSign对这些错误颁发的证书也没有快速的采取行业内规范的措施 - 立即吊销这批有问题的证书,而是采取被动的方式来应对这些问题。

2016年8月25日,在Mozilla安全策略讨论组中,开发者 Gervase Markham发帖称,多起与中国证书颁发机构沃通CA(WoSign)相关的安全事故引起了他们的关注。Mozilla正考虑是否对WoSign在Firefox浏览器中采取相关行动,与此同时在Google 讨论组中展开更详细的讨论。

SSL信息

SSL信息

Oh I LOVE IT! I am a huge fan of bright colors! I guess I have my project set to work on for tonight! Thanks! Also the blog candy is adorable. I have eyed that set but have yet to buy it..so it would be fabulous to win it! Thanks for the opyuotrnitp.

感谢作者的耐心梳理,没想到这场“争斗”这么精彩,希望越来越多的流氓CA被干掉!

岂止丢人现眼?国内CA如果能多一些恒神碳纤维那样的,少一些沃通CNNIC那样的,那该多好啊