一项严重安全漏洞在CloudFlare内容交付网络中被发现,致使不少大网站曝光私有会话密钥和其他敏感数据。

致力于实现安全并已向550万网站提供服务的著名CDN(内容交付网络)及网页安全供应商CloudFlare,正警告其客户注意防止由于重大漏洞,即将导致的验证用户敏感信息(包括密码、cookies和tokens)被黑。该漏洞名曰Cloudbleed云血,可能是自2014年曝光的Heartbleed心脏出血后,另一个破坏范围极大的漏洞。它不仅影响了使用CloudFlare网络的站点,还有移动app。

那“云血”到底是个什么玩意儿?它是如何影响你的?你又该如何保护自己呢?

什么是Cloudbleed?

由Google Project Zero安全研究员Tavis Ormandy发现的Cloudbleed,是Cloudflare互联网基础设施服务的主要缺陷。这个漏洞导致私有会话密钥和其他敏感信息泄露在Cloudflare后面托管的网站。

CloudFlare充当用户和Web服务器之间的代理,缓存位于其全球网络后面的网站的内容,并通过Cloudflare的边缘服务器解析内容以优化和安全性,从而降低对原始主机服务器的请求数量。

大约一周前,Ormandy发现了一个Cloudflare的边缘服务器的缓冲区溢出问题。它运行于缓冲区的末端并不断返回记录的如HTTP cookies、验证令牌、HTTP POST体以及一些自搜索引擎缓存的部分泄出数据。

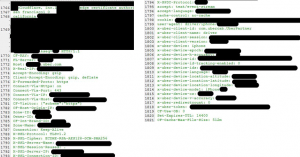

Ormandy指出,Cloudflare在其“ScrapeShield”特性中包含了类似如下的代码:

int Length = ObfuscateEmailAddressesInHtml(&OutputBuffer, CachedPage);

write(fd, OutputBuffer, Length);

但由于恶意HTML,该公司没有检查混淆解析器是否返回一个负值。Cloudflare的“ScrapeShield”功能解析和模糊HTML,但由于反向代理在客户之间共享,它将影响所有CloudFlare客户。

Ormandy联系了Cloudflare并报告了他的发现。 该公司确定了问题的原因,并立即禁用了3个小的Cloudflare功能 - 电子邮件模糊处理,服务器端排除以及自动HTTPS重写,这些使用相同解析链并导致数据泄出的罪魁祸首。

由于CloudFlare修补了这个问题,但没有在周三通知客户数据泄露问题,Ormandy根据Project Zero的七天政策于周四公布了他的发现。根据Ormandy周四公开的漏洞,CloudFlare证实了这个缺陷,确保客户他们的SSL私钥没有泄漏。

Cloudflare CTO John Graham-Cumming在一篇博客中写道,“Cloudflare总是通过一个孤立的NGINX实例终止SSL连接,而这个实例没有受到这个bug的影响。 “这个bug是严重的,因为泄漏的内存可能包含私人信息,因为它已被搜索引擎缓存”。

“我们现在公开这个问题,因为我们确信搜索引擎缓存现在已经清除敏感信息,”他补充说。“目前我们还未发现任何bug被恶意利用的迹象,或其他报告的存在。”

Cloudbleed的根源

Cloudbleed漏洞的根本原因是,“使用等于运算符检查缓冲区的末尾,并且指针能够跳过缓冲区的末尾。“如果使用> =检查,而不是==跳过缓冲区末端会被捕获,”Cumming说。

Cloudflare还证实,最大的影响时间是2月13日到2月18日,通过Cloudflare的每三千三百万HTTP请求中有一个可能导致内存泄漏,约为请求的0.00003%。

然而,研究人员认为DNS提供商是双重处理,声称基于Google的缓存数据,Cloudbleed漏洞已经存在几个月。

Cloudbleed会如何影响到你?

有大量的Cloudflare的服务和网站使用解析HTML页面并通过Cloudflare的边缘服务器修改它们。即使你不直接使用CloudFlare,也并不意味着你能幸免。很有可能你访问的网站和使用的网络服务已受到影响,并且泄露了你的信息。当然,如果您在站点前使用Cloudflare服务,缺陷可能会影响您,通过CloudFlare的代理暴露在服务器和最终用户之间流动的敏感信息。

虽说CloudFlare的bug已被迅速修补并声称影响较小,但数据早已在此之前泄露了好几个月。一些泄漏的数据被公开缓存在搜索引擎(如谷歌,Bing,雅虎以及DuckDuckGo)中数月,才被移除。此外,其他泄漏数据可能存在于整个Web的其他服务和缓存中,而想要将它们完全删除可谓大海捞针。

Cloudbleed还波及移动应用

Cloudbleed也会影响移动应用,因为在许多情况下,应用设计为使用与用于内容传送和HTTPS(SSL / TLS)终止的浏览器相同的后端。

YCombinator上的用户已通过使用目标搜索字词搜索DuckDuckGo缓存来确认存在如Discord,FitBit和Uber等应用程序的HTTP标头数据。

在NowSecure进行的分析中,研究人员发现了大约200个iOS应用程序,这些应用程序通过对应用商店中大约3,500个最受欢迎应用程序的抽样来识别使用Cloudflare服务。虽然没有证据支持这个理论,但总可能有人在Tavis之前发现此漏洞,并已积极利用它。

受到该漏洞影响的一些Cloudflare的主要客户包括Uber,1Password,FitBit和OKCupid。 然而,在1Password发布的博客文章中,该公司向其用户保证,由于服务在传输过程中已加密,因此未公开敏感数据。然而,可能被这个bug影响的网站的列表已经由GitHub上的'pirate'名称发布,用户也包括CoinBase,4Chan,BitPay,DigitalOcean,Medium,ProductHunt,Transferwise ,The Pirate Bay, Extra Torrent, BitDefender, Pastebin, Zoho, Feedly, Ashley Madison, Bleeping Computer, The Register及更多。由于CloudFlare尚未提供受影响的服务列表,这只是一个不完全名单。

被Cloudbleed乱剑所伤,该如何应对?

当然是改密码啦!!强烈建议在线用户重置所有帐户的密码,以防您在每个网站上重复使用相同的密码,并且在清理正在进行时密切监控帐户活动。此外,建议对其网站使用Cloudflare的客户强制更改其所有用户的密码。

稿源:The Hacker News

SSL信息

SSL信息