0×00 背景

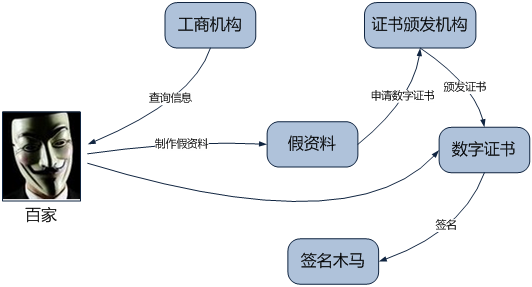

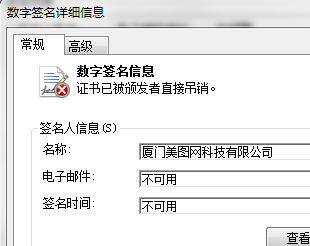

前段时间,腾讯反病毒实验室曝光了一批通过文件名控制木马行为的“百家”木马[1],该木马存在于某些安全软件白名单中,随后我们对该木马进行深入的分析挖掘,发现了其另一种入白方式——冒领数字签名(即通过伪造公司资料,向签名机构申请知名公司数字签名证书)。

发现此情况后,腾讯电脑管家第一时间与相关公司联系,最终确认这些数字证书并非他们申请,并通过官方微博率先发布不法分子伪造资料申请知名网络公司数字签名的安全预警。[2]

0×01 木马描述

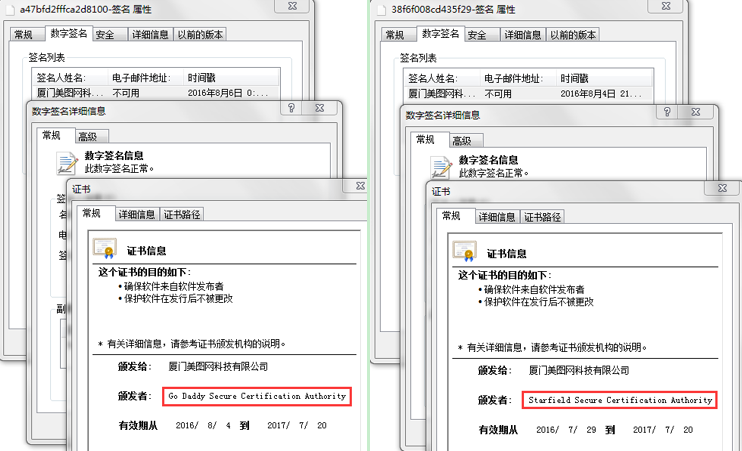

恶意的数字证书主要被用来给以“百家”木马集团为主的文件签名,目前腾讯反病毒实验室监控到的签名文件多达数百个,数字证书十多个,该系列木马的行为与我们之前分析的“百家”木马集团对应的部分id行为一致,主要为gh0st变种的远控木马,通讯数据包格式也完全一致,可判定为同一作者所为。

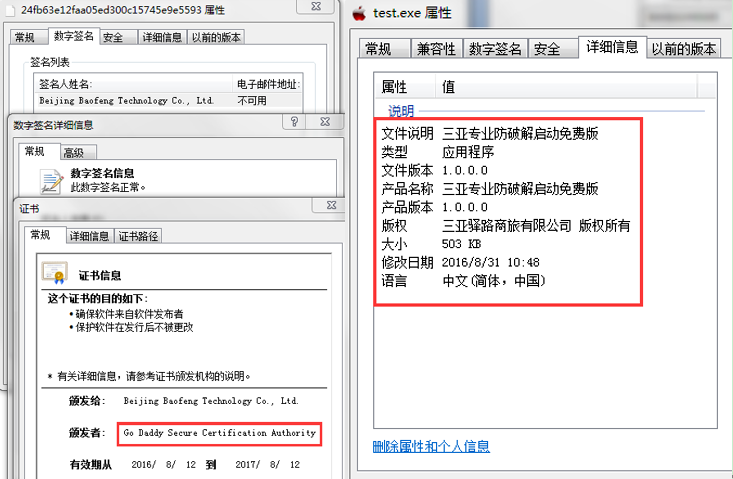

目前发现的证书签名颁发机构有:starfield secure certification authority、GoDaddy secure certification authority两家,颁发的数字证书多达十余个。以下是部分带签名的木马文件信息。

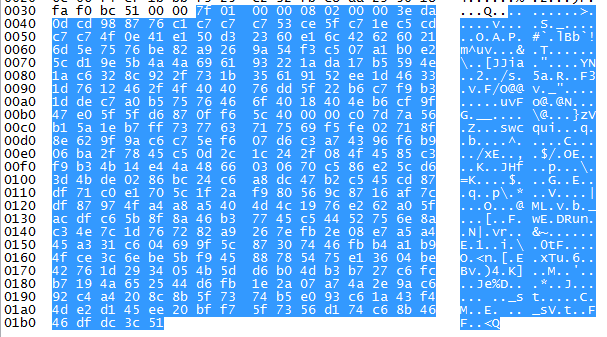

以下任取一个做简单分析:(MD5:751c7367fbe8da07f40b9b7ade1af83a)

0×02 木马行为

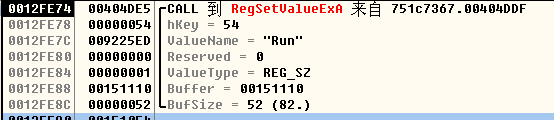

1、设置启动项,由于木马具有知名公司数字签名,大多安全软件不会拦截。

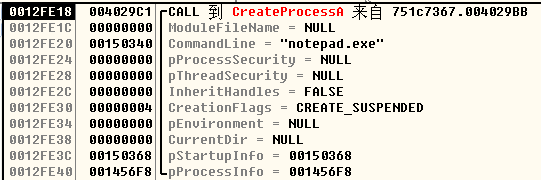

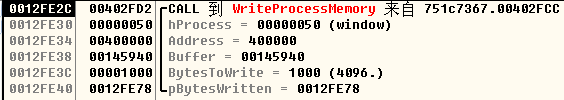

2、解密出一个PE文件,创建傀儡进程notpad.exe执行解密出的PE文件。

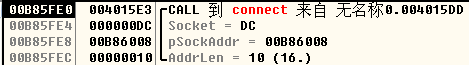

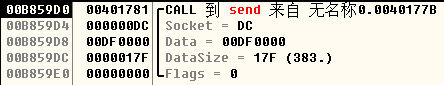

3、在傀儡进程中联网,C&C地址为www.yul***ma.com,端口为7099。

4、该木马为gh0st源码修改而来,通讯数据包格式等与我们之前发现的“百家”木马集团一致。

0×03 木马作者

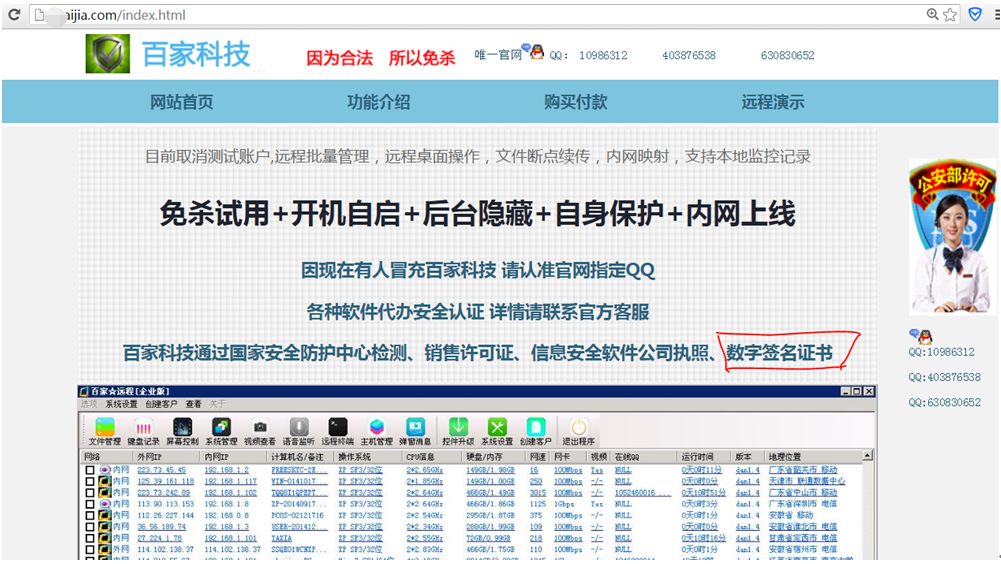

通过“百家”木马的传播路径、域名等信息进行探索排查后,找到了该远控木马的销售网站http://***ijia.com,通过该网站可知道该远控的开发和销售相关人员。通过与之联系,获取到了试用版的木马,经对比,确认与带数字签名样本一致。

数字签名证书,被作为官网的一个宣传点。

木马销售价格,定制版每月高达5000元,与数字证书的价格相比,简直一本万利。

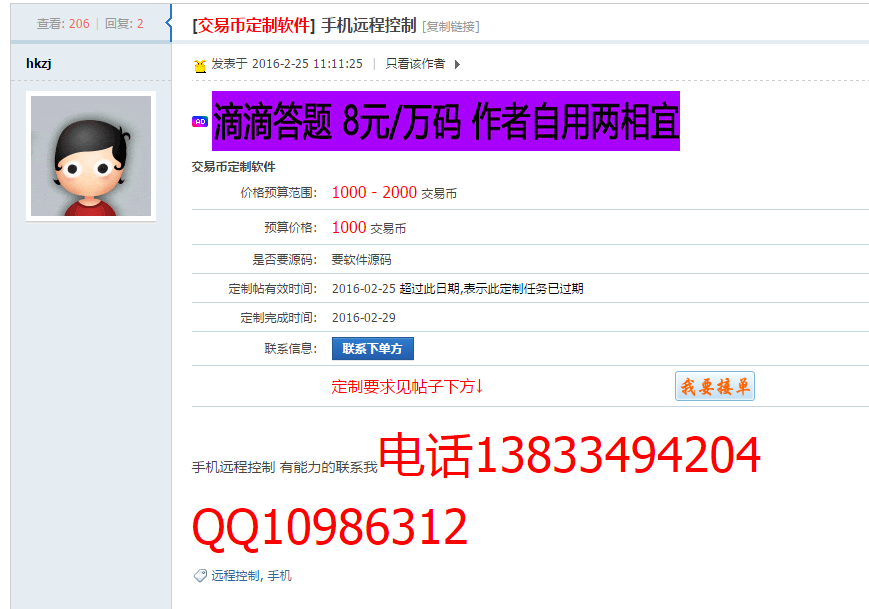

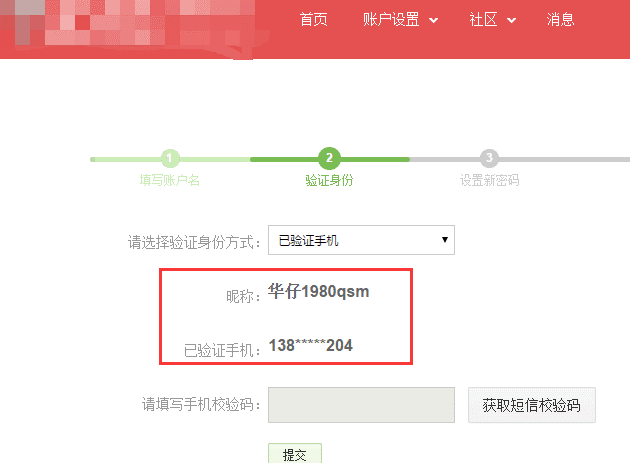

通过相关信息,还可以在网络中找到该作者的手机号码等联系方式。通过其发的一些帖子,可以发现该作者不仅做PC版远控,还有意做手机版远控。

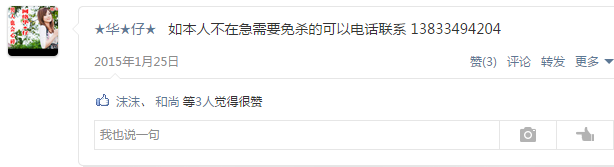

通过其空间也可找到作者的手机号码。

得知该手机号码后,可通过某些软件查到作者的名字。

通过一些第三方软件和网站,可进一步确认这些信息的对应关系。

0×04 后记

曾几何时,数字签名是可信、安全的代名词,也是安全软件判断样本安全的重要依据,而后随着数字证书的滥发,大量随意申请的数字证书被用来给恶意程序签名。安全厂商不得不对数字签名的公司做筛选,而不再全盘信任。如今又出现伪造资料申请知名公司数字证书的案例,数字证书颁发机构是否也应该更严格把控证书申请和审核程序呢?目前,在相关公司的努力下,部分数字证书已经被吊销,相关样本和资料作为法律维权的重要证据也已同步给相关公司。

引用资料:

[1]“百家”木马集团分析

转载自:FreeBuf黑客与极客(FreeBuf.COM)

SSL信息

SSL信息