研究人员发明了一种新的攻击方式,可破解1%的https流量中的加密会话cookies,影响到了大约600个最常访问的站点,其中包括有nasdaq.com, walmart.com, match.com, and ebay.in等。

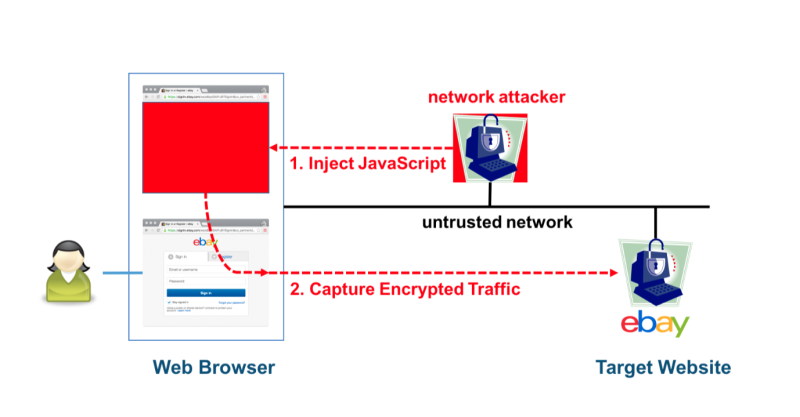

这种攻击并不容易实施,它需要攻击者能够监视终端用户和目标网站间的通信,还需要控制用户浏览器加载的一个页面JavaScript。想要实现后面的控制,要么必须在线路上主动操纵HTTP响应,要么必须建立一个恶意网站并诱使用户访问。然后,JavaScript 花费38个小时收集大约785G字节的数据,用来解密cookies,这样攻击者就能从另一个浏览器登录访问者的账户了。类似的对OpenVPN的攻击则需要18小时来收集750G字节的数据,便可以复原一个16位的认证令牌。

切实可行

尽管实施这种攻击听起来很复杂,但研究人员说,它在实验室中确实可行,我们应该认真对待。他们呼吁开发人员停止使用传统的64位分组密码。为保证传输层安全,网站通过协议创建加密HTTPS连接。这意味着破坏3DES对称密码,而对于OpenVPN,需要使一个被称为Blowfish的对称密码失效。像AES这样的大分组密码对这种攻击是免疫的。

“在密码学领域,仅凭一个短分组就能使一组密码轻易地受到生日攻击,尽管攻击并未针对这组密码本身。这一做法很出名。”研究人员在博客上解释说,“通过我们观察,这种攻击现在对TLS和OpenVPN之类常见协议中使用64位分组密码的情况越来越有用了。”

生日攻击是一种密码攻击,基于一种称为“生日悖论”的数学原理。它是指,一个房间里有23个随机挑选出来的人,那么就有50%的几率为他们中的2个人的生日相同,如果人数增加到70的话,那么这个几率会变成99.9%。解密者可以用相同的原理找到这种巧合——两组加密文本的输出是相同的,随后便可以轻易破解出明文。攻击者收集数百G字节的HTTPS或VPN数据,然后仔细分析,就可以还原出敏感的cookie信息。研究人员的论文《64位分组密码应用安全研究》就在研究这个问题。约翰·霍普金斯大学教授 Matt Green 也关于此发表过一篇很好的文章。

为应付被研究人员称为“Sweet32”的新攻击方式,OpenVPN 开发人员星期二发布了新版程序,不鼓励使用64位密码。同时,OpenSSL维护人员在博客中说他们计划在预计星期四发布的1.1.0版本中不再使用3DES。在1.0.2和1.0.1版本中,他们把3DES的等级由“高”降至“中”,这个转变增加了服务器和用户之间传输数据的过程中使用更加安全的密码进行加密的可能性。准确的密码是动态选取的,并基于一个双方支持的选项菜单。既然从所有版本中去除3DES是最安全的,那么也可能造成一些人完全无法浏览某些HTTPS站点。

“应该使用更安全的密码”

Rich Salz,Akamai Technologies的高级设计师、OpenSSL 开发团队成员写道:“不可否认,将1.0.x版本设定为默认不用3DES并把它从1.1.0版本移除,这是一种妥协。我们希望这一改变是有意义的,就像当你运行着一台服务器时,即使你不同意,也能准确地通过设置保护你的用户。”

浏览器商也在努力改为优先使用更安全的密码,而不是3DES。

“Sweet32生日攻击”将在10月举行的第23届ACM计算机与通信安全大会上亮相。虽然Sweet32在时间和数据收集需求方面有很大的障碍,但它在支持3DES和允许长期HTTPS 连接的网站上仍然是行得通的。截至5月份,在Alexa排名前10万的网站中有大约600个站点被识别到,包括那些本文开头提到的网站。Karthikeyan Bhargavan 和 Gaëtan Leurent这两位Sweet32背后的研究人员估计,约有1%的互联网HTTPS流量易受其攻击。OpenSSL 团队成员 Viktor Dukhovni在一封邮件中总结得很好。

“我们不是在对3DES的问题小题大作或说它很低级,”Dukhovni 写道。“现在3DES的问题只是一个很小的后果,重要的是,为了与时俱进,我们该对3DES说再见了!”

对于Sweet32,你需要知道什么

“Sweet32生日攻击”并不影响SSL证书,但系统管理员应该弃用任何3DES密码。

怎样缓解“Sweet32生日攻击”?

- 在仍然支持3DES密码的服务器上弃用任何这类密码

- 升级那些不支持比DES或RC4更强密码的老旧服务器

SSL信息

SSL信息