我们都有隐藏的东西,需要保护的东西。 但是,如果您还依赖自加密驱动器,那么您应该仔细阅读此新闻。

安全研究人员在一些流行的自加密固态硬盘(SSD)中发现了多个关键漏洞,这些漏洞可能允许攻击者在不知道磁盘密码的情况下解密磁盘加密并恢复受保护的数据。

荷兰Radboud大学的研究人员Carlo Meijer和Bernard van Gastel对固件提供了几种固态硬盘,这些固态硬盘提供硬件全盘加密,可以识别几个问题,并在周一发表的一篇新论文(PDF)中详细介绍了他们的发现。

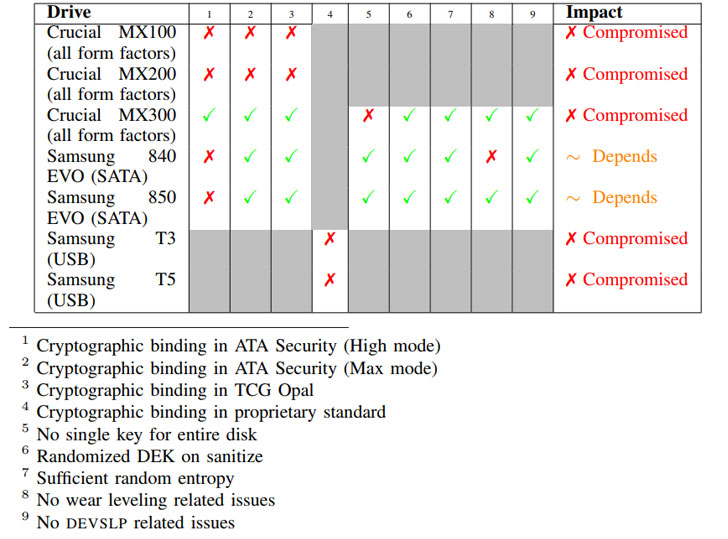

两人成功测试了针对三款Crucial型号的Cruces MX100,MX200和MX300以及四款三星SSD-840 EVO,850 EVO,T3便携式和T5便携式硬盘的攻击,并发现了至少一个破坏加密的关键缺陷 方案。 但研究人员警告说,许多其他固态硬盘也可能存在风险。

下面解释的漏洞归因于ATA安全性和TCG Opal的不正确实施,这两种规范用于在使用基于硬件的加密的SSD上实施加密。

密码和数据加密密钥未链接

根据研究人员的说法,Crucial MX100,MX200,Samsung 850 EVO和T3便携式SSD在ATA安全和TCG Opal实施方面都存在严重的安全问题。

由于密码和数据加密密钥(DEK)之间不存在加密绑定,因此攻击者可以通过JTAG调试界面修改RAM中的密码验证例程,使用任何密码解锁驱动器。

通过物理访问设备的调试端口,研究人员能够对固件进行反向工程,并通过输入任何密码对其进行修改以解密硬件加密数据。 Crucial MX300还有一个JTAG端口,但由于默认情况下已禁用,因此上述方法不足。然而,研究人员发现Crucial MX300 SSD还具有主密码实现,其默认值由制造商设定,如果MX300是空字符串。如果用户保持此值不变,则可以允许任何拥有默认主密码的人使用空密码字段解锁数据 - 无需用户设置自定义密码。

磨损均衡漏洞

在三星840 EVO中,研究人员能够利用磨损均衡功能恢复数据加密密钥(DEK),这是一种固态硬盘(SSD)中使用的技术,可以延长可擦除闪存的使用寿命。

在大多数SSD中,耗损均衡算法通过定期将静态数据移动到NAND闪存中的不同物理位置来工作。 但即使数据移动后,它仍然可以在旧位置上使用,直到它被覆盖。但是,这个过程对安全性有不利影响,因为该对解释说,“假设磁盘加密密钥(DEK)存储不受保护,之后最终用户设置密码,用加密变量替换未受保护的DEK。“

不要相信BitLocker加密您的SSD

更重要的是? 由于Windows内置的BitLocker全盘加密软件默认使用基于硬件的加密(如果可用),而不是基于软件的加密算法,依赖于BitLocker并使用易受攻击的驱动器的Windows用户仍然会遇到上述漏洞。

但是,您只能通过更改Windows组策略中的设置来强制BitLocker使用基于软件的加密。您可以按照以下步骤执行此操作:

在“运行”对话框中输入“gpedit.msc”,打开“本地组策略编辑器”。

继续阅读“计算机配置\管理模板\ Windows组件\ BitLocker驱动器加密”。

双击右侧面板中的“为固定数据驱动器配置基于硬件的加密使用”选项。

选择“已禁用”选项,然后单击“确定”以保存新设置。

暂停BitLocker保护并重新启用它以使更改生效。

或者,您可以使用开源VeraCrypt工具加密Windows系统硬盘驱动器或任何其他驱动器,而不是依赖BitLocker。 VeraCrypt基于TrueCrypt软件,可独立处理加密过程,而无需依赖SSD。

此外,与仅适用于Windows 10专业版,企业版和教育版的BitLocker不同,VeraCrypt也可用于Windows 10 Home和Windows 7 Home计算机。

三星和Crucial SSD的安全补丁

Meijer和Gastel在公布他们的调查结果之前报告了Crucial和三星的漏洞。 虽然Crucial已经为其所有受影响的驱动器发布了固件补丁,但三星已经为其T3和T5便携式SSD推出了安全补丁。

但是,对于其EVO驱动器,Samsung建议安装与您的系统兼容的加密软件(可在线免费获得)。

SSL信息

SSL信息